Bei dem Cryptocurrency-Mining werden vereinfacht gesagt digitale Buchungsaktivitäten verifiziert und entsprechend entlohnt. Dafür braucht man Rechenleistung, viel viel Rechenleistung. Was also tun, wenn man selber nicht genug hat? Andere Rechner mit nutzen – entweder die eigenen oder fremde, und das geschieht sowohl legal als auch ganz oft illegal. Soweit nichts neues. Auf welivesecurity.com wurde jedoch ein Fall publik, in dem der LoudMiner mit gecrackter VST-Software gebundelt wurde.

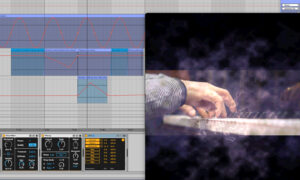

Zum Erscheinungszeitpunkt des Artikels auf welivesecurity.com war die entsprechende WordPress-Seite noch online und man zählte 137 VSTs für MacOS und Windows, darunter Native Instruments Kontakt 5.7, Propellerhead, Reason, Ableton Live, Sylenth1, Nexus, Reaktor 6 und AutoTune.

Aufgrund der Größe der Apps war der Miner gut versteckt und ein Prüfen aller einzelnen Downloads durch die Profis nicht möglich. Es ist aber davon auszugehen, dass alle Cracks, der nun offline-geschalteten Seite, als Trojaner dienten. Die Anwendungen selbst wurden nicht auf der WordPress-basierten Site gehostet, sondern auf 29 externen Servern, die auch häufig mit neueren Versionen bespielt wurden, was es zusätzlich schwierig bis unmöglich macht, die erste Version des Miners und damit seinen Urheber zu enttarnen.

LoudMiner ist ein Cryptocurrency-Miner, der seit August 2018 für macOS und Windows vertrieben wird. Er verwendet die Virtualisierungssoftware QEMU unter macOS und VirtualBox unter Windows, um die Cryptocurrency auf einer virtuellen Tiny Core Linux-Maschine plattformübergreifend zu ermitteln. Der Miner selbst basiert auf XMRig (Monero) und verwendet einen Mining-Pool. Daher ist es unmöglich, potenzielle Transaktionen zurückzuverfolgen.

In Bezug auf die Art des angesprochenen Packaging mit Audiosoftware ist es interessant festzustellen, dass dieser Zweck auch mit der Audioproduktion selbst zusammenhängt. Denn, die Computer, auf denen die Malware installiert werden soll, verfügen zunächst mal über eine meist sehr gute Verarbeitungsleistung und ein hoher CPU-Verbrauch würde ebenfalls niemand wundern. Ferner sind Audio-Anwendungen in der Regel so komplex, das die Größe der manipulierten Dateien selbst nicht auffällt. Die Angreifer nutzen diesen Umstand also mehrfach zu ihren Vorteil, um ihre Miner zu tarnen.

Gecrackte Software zu benutzen war noch nie fair oder schlau, das sollte man wissen. Nun aber wurden Diebe zu Bestohlenen, ohne das sie es merkten – das ist zumindest etwas witzig. Wer wenig Geld hat, muss keine Software klauen – er sollte kostenlose Software nutzen. So wie ihr sie auch zahlreich in unserem Freeware-Special findet.